Устанавливаем Tripwire, защищаемся от шелов!

Что же такое Tripwire?

Tripware это система для контроля за целостностью и изменениями файлов. Очень хорошее подспорье для повышения безопасности сервера и обнаружения вторжений. Например поможет определить, что сломали ваше веб-приложение и залили какой-нибудь веб-шелл.

Суть в том, что файлы изменились, то вы узнаете об этом. Если это изменение вызвано правомерной установкой, то никаких проблем. Но если двоичные файлы изменились в результате установки трояна или руткита, то у вас будет отправная точка, отталкиваясь от которой можно исследовать атаку и исправлять проблему.

Итак, начнем установку:

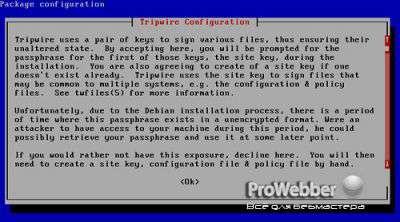

Здесь пользователи систем на основе Debian информируются о потенциальном сценарии, в котором злоумышленник может получить парольную фразу, используемую для Tripwire, пока она еще не зашифрована. Опытные пользователи могут в этом месте остановиться и создать свой собственный общий ключ шифрования и свои конфигурационные файлы. Начинающим пользователям следует выбрать OK и двигаться дальше.

1. На следующем экране будет задан вопрос, хотите ли вы создать свою собственную парольную фразу во время установки. Нужно выбрать Yes.

2. Следующий экран информирует о том, как работает Tripwire. Программа создает текстовый файл, который хранит зашифрованную базу данных конфигурации системы. Этот текстовый файл является эталоном исходного состояния файлов. Если с конфигурацией системы происходят какие-либо изменения, Tripwire замечает их и выдает оповещение. Чтобы можно было вносить правомерные изменения в систему, используется парольная фраза. Выберите Yes для начала сборки файла конфигурации.

3. На следующем экране объясняется то же самое, но только в применении к сборке файла политики Tripwire. Снова нужно выбрать Yes.

4. После создания файлов будет предложено ввести фразу-пароль для общего ключа. Эту парольную фразу необходимо будет запомнить. Выберите OK. На следующем экране опять будет предложено ввести парольную фразу.

5. Мы дошли до экрана с локальной парольной фразой. Эта фраза-пароль требуется для локальных файлов на сервере. Её нужно ввести, выбрать OK. Эту парольную фразу также нужно будет ввести повторно.

6. После установки Tripwire выдается сообщение о местоположении базы данных и двоичных файлов. Выбираем OK, для завершения процесса конфигурирования.

Сам файл с описанием политики проверки /etc/tripwire/twpol.txt

Правим его, добавляем свои папки. Обращаем внимание на уровень критичности и рекурсивность проверки $(SEC_CRIT) (recurse = true). В глобальной конфигурации прописываем e-mail для отчетов:

[email protected];

Потом обновляем политику (она преобразуется из текстового файла в свой формат) и инициализируем базу:

Запустить проверку вручную:

В crontab на ежедневный запуск:

Чтобы просмотреть этот отчеты, используйте команду twprint:

Введите местоположение и имя файла отчета, который нужно отобразить:

Если точное время создания отчёта неизвестно, нужно перейти в каталог /var/lib/tripwire/reports и посмотреть полное имя файла.

Пока все, статья рассчитана на людей, хоть немного умеющих работать в unix системах.

PS// Для редактирования файлов советую использовать nano либо vi

С уважением, Fire

WF Team

Что же такое Tripwire?

Tripware это система для контроля за целостностью и изменениями файлов. Очень хорошее подспорье для повышения безопасности сервера и обнаружения вторжений. Например поможет определить, что сломали ваше веб-приложение и залили какой-нибудь веб-шелл.

Суть в том, что файлы изменились, то вы узнаете об этом. Если это изменение вызвано правомерной установкой, то никаких проблем. Но если двоичные файлы изменились в результате установки трояна или руткита, то у вас будет отправная точка, отталкиваясь от которой можно исследовать атаку и исправлять проблему.

Итак, начнем установку:

aptitude install tripwireЗдесь пользователи систем на основе Debian информируются о потенциальном сценарии, в котором злоумышленник может получить парольную фразу, используемую для Tripwire, пока она еще не зашифрована. Опытные пользователи могут в этом месте остановиться и создать свой собственный общий ключ шифрования и свои конфигурационные файлы. Начинающим пользователям следует выбрать OK и двигаться дальше.

1. На следующем экране будет задан вопрос, хотите ли вы создать свою собственную парольную фразу во время установки. Нужно выбрать Yes.

2. Следующий экран информирует о том, как работает Tripwire. Программа создает текстовый файл, который хранит зашифрованную базу данных конфигурации системы. Этот текстовый файл является эталоном исходного состояния файлов. Если с конфигурацией системы происходят какие-либо изменения, Tripwire замечает их и выдает оповещение. Чтобы можно было вносить правомерные изменения в систему, используется парольная фраза. Выберите Yes для начала сборки файла конфигурации.

3. На следующем экране объясняется то же самое, но только в применении к сборке файла политики Tripwire. Снова нужно выбрать Yes.

4. После создания файлов будет предложено ввести фразу-пароль для общего ключа. Эту парольную фразу необходимо будет запомнить. Выберите OK. На следующем экране опять будет предложено ввести парольную фразу.

5. Мы дошли до экрана с локальной парольной фразой. Эта фраза-пароль требуется для локальных файлов на сервере. Её нужно ввести, выбрать OK. Эту парольную фразу также нужно будет ввести повторно.

6. После установки Tripwire выдается сообщение о местоположении базы данных и двоичных файлов. Выбираем OK, для завершения процесса конфигурирования.

Сам файл с описанием политики проверки /etc/tripwire/twpol.txt

Правим его, добавляем свои папки. Обращаем внимание на уровень критичности и рекурсивность проверки $(SEC_CRIT) (recurse = true). В глобальной конфигурации прописываем e-mail для отчетов:

[email protected];

Потом обновляем политику (она преобразуется из текстового файла в свой формат) и инициализируем базу:

/usr/sbin/twadmin --create-polfile /etc/tripwire/twpol.txt

/usr/sbin/tripwire --initЗапустить проверку вручную:

/usr/sbin/tripwire --checkВ crontab на ежедневный запуск:

/usr/sbin/tripwire --check --email-report --email-report-level 1Чтобы просмотреть этот отчеты, используйте команду twprint:

twprint --print-report -r\Введите местоположение и имя файла отчета, который нужно отобразить:

/var/lib/tripwire/report/-YYYYMMDD-HHMMSS.twr| lessЕсли точное время создания отчёта неизвестно, нужно перейти в каталог /var/lib/tripwire/reports и посмотреть полное имя файла.

Пока все, статья рассчитана на людей, хоть немного умеющих работать в unix системах.

PS// Для редактирования файлов советую использовать nano либо vi

nano -w

viС уважением, Fire

WF Team

Главная

Главная